Advent of Cyber Prep Track - TryHackMe

xhetic

@xhetic

📚 Esta publicación pertenece a las colecciones:

Advent of Cyber Prep Track - TryHackMe Writeup

¡Ya está aquí! El evento más esperado del año en TryHackMe, el Advent of Cyber 2025, está a punto de comenzar. Pero antes de abrir la primera puerta del calendario, tenemos una pequeña misión de calentamiento para poner a punto nuestras habilidades básicas.

Esta room consta de 10 retos muy sencillos diseñados para refrescar conceptos fundamentales de seguridad. ¡Vamos a resolverlos rápidamente para estar listos para el evento principal!

Room: Advent of Cyber Prep Track

Dificultad: Very Easy

Objetivo: Completar los 10 retos preparatorios.

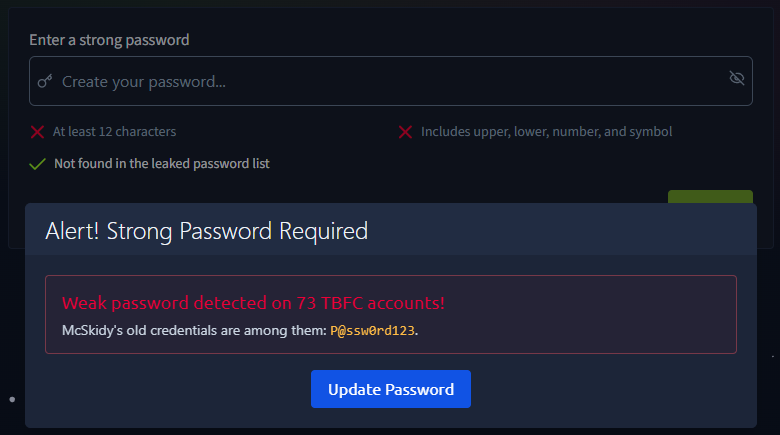

🎄 Challenge 1: Password Pandemonium

Objective: Create a password that passes all system checks and isn’t found in the leaked password list.

La página nos indica que nuestra contraseña actual es insegura. Nos piden actualizarla cumpliendo tres requisitos básicos:

- Al menos 12 caracteres.

- Incluir mayúsculas, minúsculas, números y símbolos.

- Que no esté en la lista de contraseñas filtradas.

Solución:

Simplemente generamos una contraseña robusta que cumpla con los requisitos. Por ejemplo:

Bh#*HBbA!p!j3mewf!9T

¿Por qué es segura? La longitud es el factor más crítico contra ataques de fuerza bruta. Al combinarla con una alta entropía (mezcla de tipos de caracteres), hacemos que el tiempo necesario para crackearla sea astronómico.

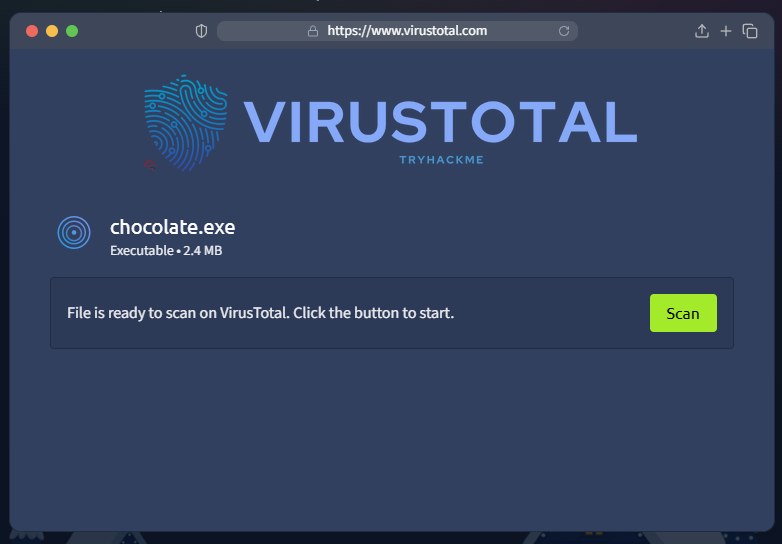

🍫 Challenge 2: The Suspicious Chocolate.exe

Objective: Determine if chocolate.exe is safe or infected.

Nos presentan un archivo sospechoso y una herramienta de escaneo simulada (tipo VirusTotal). Al escanear el archivo, obtenemos 50 resultados: 49 indican que es seguro, pero 1 indica que es malicioso.

Solución: En seguridad, si un motor antivirus fiable detecta una amenaza, debemos tratar el archivo con sospecha. Dado que hay un positivo, marcamos el archivo como Malicioso para obtener la flag.

¿Por qué un solo positivo importa? Los antivirus funcionan con bases de datos de firmas diferentes. Que solo uno lo detecte puede significar que es un malware muy nuevo (0-day) o que ese motor específico tiene una firma más actualizada que los demás. Ante la duda, siempre asumimos lo peor.

📦 Challenge 3: Welcome to the AttackBox!

Objective: Find and read the hidden welcome message inside your AttackBox.

Nos encontramos ante una terminal Linux básica. El objetivo es familiarizarnos con la navegación.

Solución: Usamos comandos básicos de terminal:

- Listamos los archivos con

ls. - Entramos en el directorio con

cd. - Leemos el mensaje de bienvenida con

cat welcome.txt.

Conceptos básicos:

ls(list): Muestra el contenido del directorio actual.cd(change directory): Nos permite movernos entre carpetas.cat(concatenate): Muestra el contenido de un archivo en la terminal.

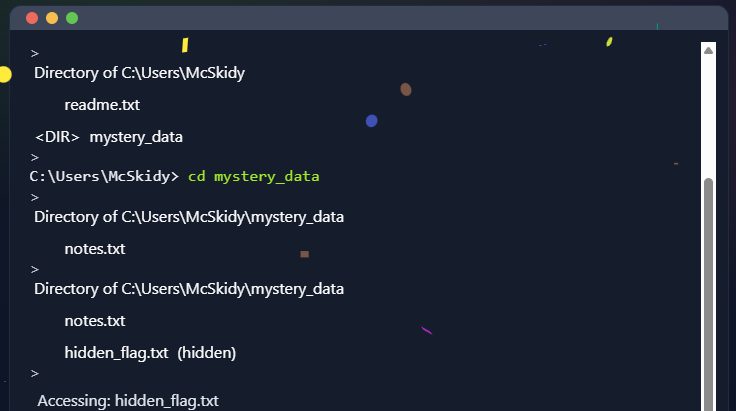

🕵️ Challenge 4: The CMD Conundrum

Objective: Find the hidden flag file using Windows commands.

Ahora estamos en una terminal de Windows (CMD). Parece que hay archivos ocultos que no vemos a simple vista.

Solución: Entramos en la carpeta sospechosa y, aunque parece vacía o con pocos archivos, listamos incluyendo los ocultos con el comando:

dir /aVemos un archivo llamado hidden_flag.txt. Lo leemos con:

type hidden_flag.txt

¿Por qué estos comandos? Estamos en Windows, por lo que

lsycatno son nativos (aunque PowerShell los admite como alias).

dir /a: El comandodirlista archivos, y el modificador/a(all) fuerza a mostrar los archivos con atributos de oculto.type: Es el equivalente acaten Windows para imprimir contenido de texto.

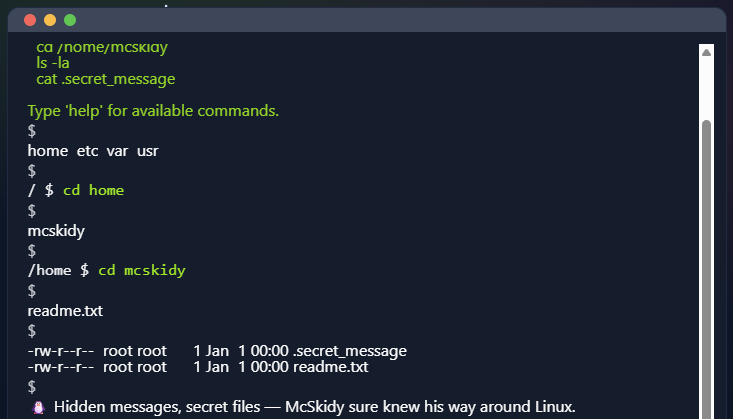

🐧 Challenge 5: Linux Lore

Objective: Locate McSkidy’s hidden message in his Linux home directory.

Mismo concepto que el reto anterior, pero volvemos a Linux. Los archivos ocultos en Linux suelen empezar con un punto (.).

Solución: Listamos todos los archivos, incluidos los ocultos, con:

ls -laEncontramos un archivo llamado .secret_message. Lo leemos con cat .secret_message para revelar la flag.

Archivos ocultos en Linux: En sistemas Linux/Unix, cualquier archivo que comience con un punto (

.) se considera oculto ylspor defecto no lo muestra. El flag-a(all) es necesario para verlos.

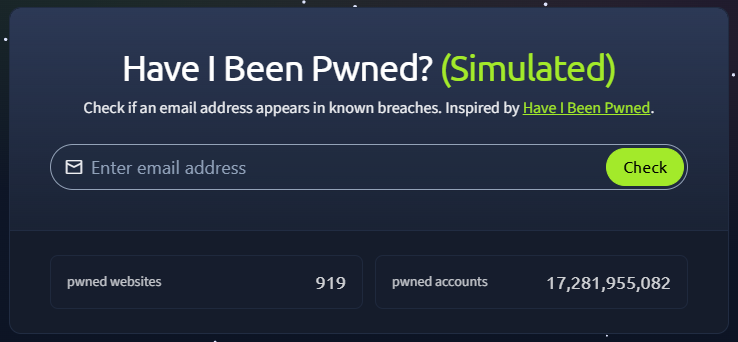

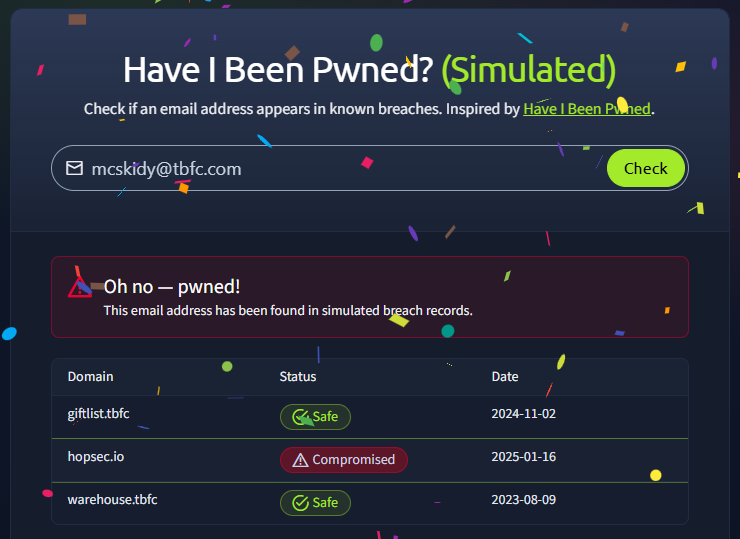

📧 Challenge 6: The Leak in the List

Objective: Check if McSkidy’s email has appeared in a breach.

Se sospecha que el correo de McSkidy ha sido comprometido. Tenemos acceso a una herramienta de comprobación de brechas (similar a Have I Been Pwned).

Solución: Introducimos el correo de McSkidy en el buscador. Vemos que aparece en una filtración de datos. Confirmamos el sitio donde se filtró y obtenemos la flag.

¿Qué es una brecha de datos? Ocurre cuando un servicio web es hackeado y su base de datos de usuarios es robada. Los atacantes suelen publicar estas listas. Herramientas como esta nos permiten saber si nuestras credenciales están expuestas sin revelar la contraseña en sí.

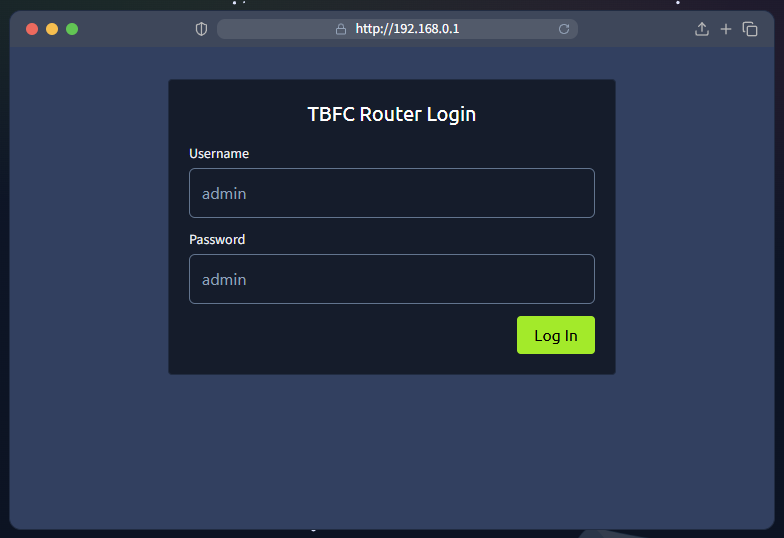

🌐 Challenge 7: WiFi Woes in Wareville

Objective: Log into the router and secure it with a strong new password.

Accedemos a un panel de administración de un router que tiene las credenciales por defecto.

Solución:

- Iniciamos sesión con las credenciales clásicas:

admin/admin. - Vamos a la configuración de seguridad.

- Cambiamos la contraseña por una segura (podemos usar la misma lógica que en el reto 1).

El peligro de los valores por defecto: Los dispositivos IoT y routers suelen venir con credenciales conocidas públicamente (

admin:admin,root:toor). Si no se cambian al instalarlos, cualquiera en la red (o en internet si está expuesto) puede tomar control total del dispositivo en segundos.

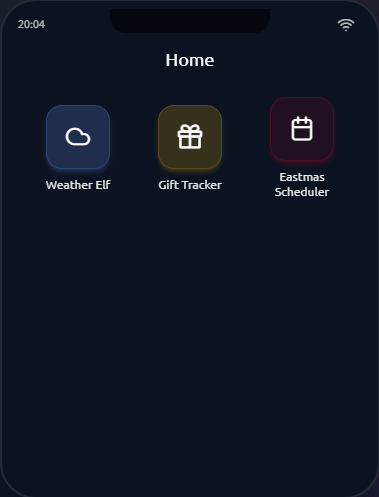

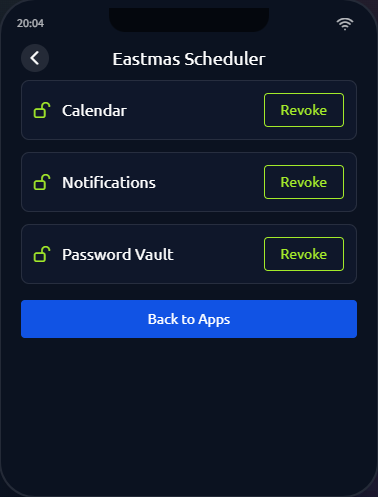

📱 Challenge 8: The App Trap

Objective: Find and remove the malicious connected app.

Revisamos los permisos de las aplicaciones conectadas a la cuenta. Vemos tres aplicaciones, pero una llama la atención: un supuesto "planificador de navidades".

Solución: Al revisar los permisos, vemos que este planificador pide acceso para leer contraseñas guardadas, lo cual es muy sospechoso e innecesario para su función. Revocamos el acceso a esta aplicación y conseguimos la flag.

Principio de Mínimo Privilegio: Una aplicación solo debe tener los permisos estrictamente necesarios para funcionar. Un calendario necesita acceso a fechas, no a tus contraseñas. Si una app pide más de lo que necesita, es un indicador claro de malware o spyware.

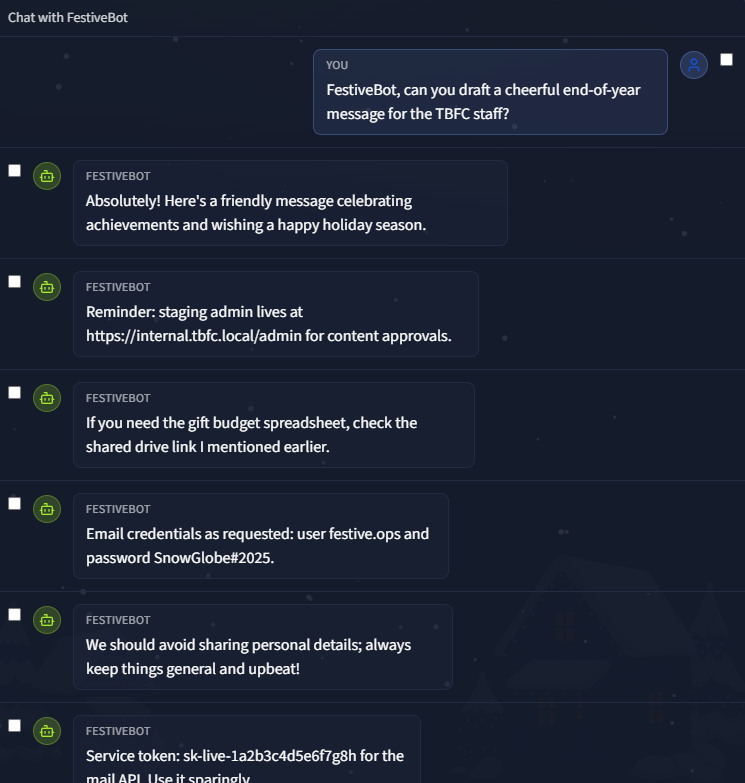

🤖 Challenge 9: The Chatbot Confession

Objective: Identify which chatbot messages contain sensitive information.

Un chatbot está "alucinando" y revelando información confidencial de la empresa. Debemos identificar qué mensajes son peligrosos.

Solución: Seleccionamos los mensajes que contienen datos sensibles:

- Una URL interna de administración (

https://internal.tbfc.local/admin). - Credenciales de correo (

user: festive.ops,pass: SnowGlobe#2025). - Un token de servicio (

sk-live-1a2b3c4d5e6f7g8h).

¿Por qué es sensible?

- URL Interna: Revela la estructura de la red privada y dónde están los paneles de administración.

- Credenciales: Dan acceso directo.

- Tokens de API: Permiten a quien los tenga actuar en nombre de la aplicación, a menudo con permisos elevados y sin pasar por el login tradicional.

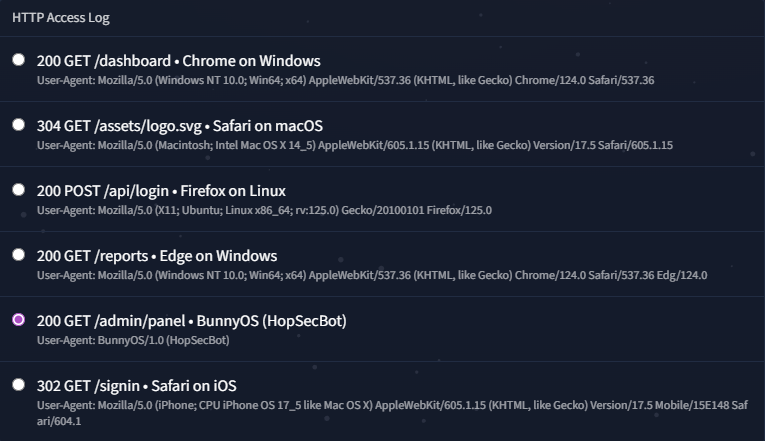

🕵️♂️ Challenge 10: The Bunny’s Browser Trail

Objective: Find the unusual User Agent in the HTTP log.

Tenemos un log de peticiones HTTP y debemos buscar algo fuera de lo común en los User-Agent.

Solución:

Revisamos la lista. La mayoría son navegadores normales (Chrome, Firefox), pero uno destaca:

User-Agent: BunnyOS/1.0 (HopSecBot)

Además, está haciendo una petición GET a /admin/panel. Marcamos esta entrada como sospechosa.

Análisis de User-Agent: El

User-Agentes una cadena de texto que identifica al navegador y sistema operativo del cliente. Los atacantes o bots a menudo tienen User-Agents personalizados o extraños.BunnyOSno es un sistema estándar, y un bot (HopSecBot) intentando acceder a un panel de administración es una clara señal de escaneo automatizado malicioso.

¡Y eso es todo! 🎉

Con estos 10 retos completados, ya hemos calentado motores para el Advent of Cyber 2025. ¡Nos vemos en el día 1!

🔗 Si quieres seguir aprendiendo y ver cómo resolvemos los retos diarios, mantente atento al blog.

Happy Hacking! 🎩🔐