Day 2: Merry Clickmas - Advent of Cyber 2025

xhetic

@xhetic

📚 Esta publicación pertenece a las colecciones:

Day 2: Merry Clickmas - Advent of Cyber 2025

El segundo día del Advent of Cyber 2025 nos aleja un poco de la terminal de comandos pura para adentrarnos en el eslabón más débil de la ciberseguridad: el factor humano.

Hoy nos toca jugar en el equipo rojo (Red Team) y realizar una campaña de Phishing para obtener credenciales de acceso a los sistemas de Wareville. La narrativa nos cuenta que necesitamos verificar si el personal de la fábrica de juguetes es susceptible a ataques de ingeniería social.

Room: Phishing - Merry Clickmas

Dificultad: Easy

Objetivo: Crear una página de login falsa, enviarla por correo usando SEToolkit y capturar credenciales.

🎣 Ingeniería Social y Phishing

La ingeniería social no trata de explotar vulnerabilidades en el software, sino en la psicología humana. Urgencia, curiosidad, autoridad... son palancas que los atacantes usan para que hagamos clic donde no debemos.

En este reto, vamos a simular un ataque de Credential Harvesting (robo de credenciales).

1. Preparando la Trampa (El Servidor Web)

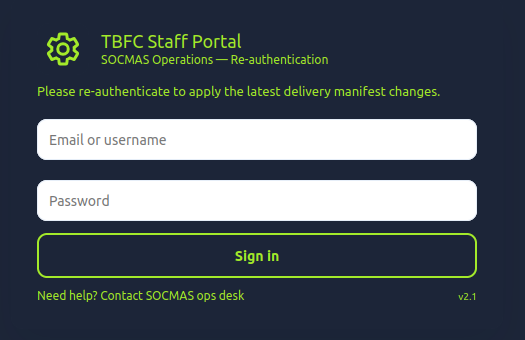

El primer paso es tener un sitio web al que dirigir a nuestras víctimas. En este caso, queremos simular el portal de empleados de TBFC (The Best Festival Company).

TryHackMe nos proporciona un script en Python (server.py) que levanta un servidor web y guarda cualquier credencial que se introduzca en él.

# Iniciamos el servidor malicioso

./server.pyAl ejecutarlo, el servidor se pone a la escucha en el puerto 8000. Si navegamos a la IP de la máquina atacante, vemos la página de login falsa que verán nuestras víctimas.

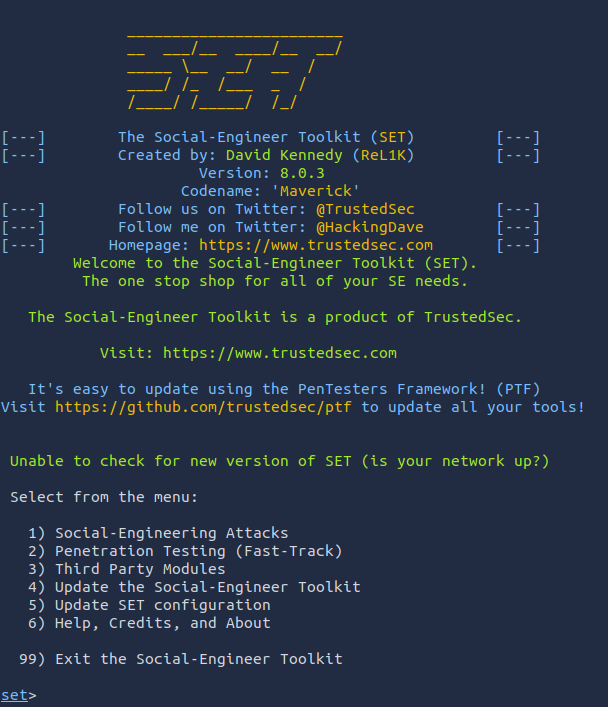

2. Configurando el Ataque con SEToolkit

Con la trampa lista, necesitamos el cebo. Enviar un correo desde una cuenta personal (hacker123@gmail.com) no engañaría a nadie. Para hacerlo profesional, usamos SEToolkit (Social-Engineer Toolkit), una herramienta diseñada por David Kennedy específicamente para este tipo de auditorías.

Iniciamos la herramienta:

setoolkitEl menú es muy intuitivo. Nos aparece un menú con 6 opciones. Elegiremos la primera (1. Social-Engineering Attacks) porque es el ataque que vamos a realizar.

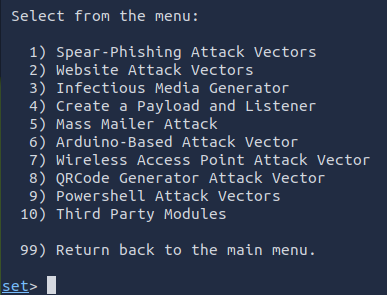

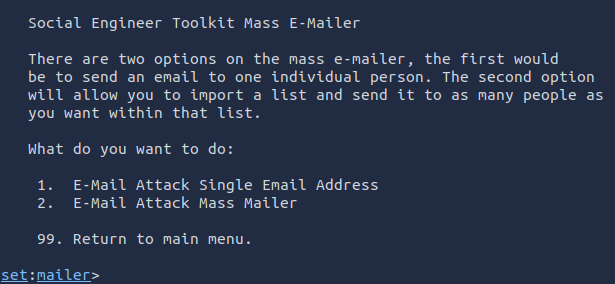

Luego, vamos a seleccionar la opción 5 para un ataque por correo (5. Mass Mailer Attack). Aunque es la opción para hacerlo de forma masiva, en el siguietne menú podremos seleccionar si hacerlo de forma masiva o individual.

Como mencioné antes, ahora podemos seleccionar si hacerlo individual o masivamente, seleccionaremos individual (1. E-Mail Attack Single Email Address)

3. Redactando el Correo (El Gancho)

Aquí es donde entra la creatividad. Necesitamos suplantar una identidad en la que la víctima confíe.

Sabemos que la fábrica (factory@wareville.thm) trabaja con la empresa de envíos "Flying Deer". Así que nos haremos pasar por ellos.

Esta información nos la da la el reto directamente, pero en un entorno real, antes deberíamos haber hecho nuestro reconocimiento previo.

Configuración en SEToolkit:

- Send email to:

factory@wareville.thm(La víctima) - From address:

updates@flyingdeer.thm(El remitente suplantado) - From name:

Flying Deer - SMTP Server: La IP de la máquina objetivo (simulando estar dentro de la red interna o usando su servidor de correo).

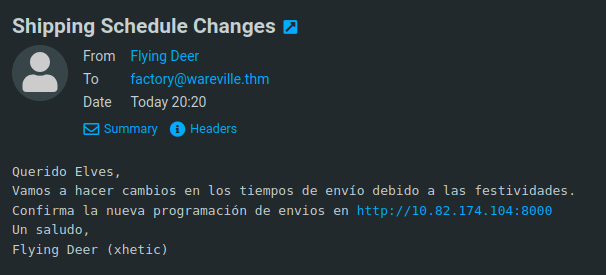

El cuerpo del mensaje debe ser convincente. Usamos la excusa de "cambios en la programación de envíos" debido a las festividades, algo urgente y plausible en estas fechas.

`Shipping Schedule Changes`

Querido Elves,

Vamos a hacer cambios en los tiempos de envío debido a las festividades.

Confirma la nueva programación de envios en http://[IP_DE_TU_SERVIDOR]:8000

Un saludo,

Flying Deer4. Capturando la Bandera (y las credenciales)

Una vez enviado el correo, solo queda esperar. En un escenario real, esto podría tardar horas o días. En este laboratorio, los "elfos" son bastante rápidos en caer.

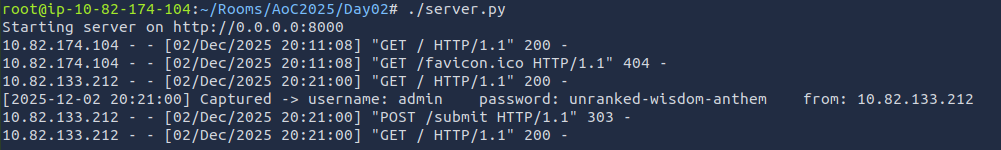

Observamos la terminal donde corre nuestro server.py. De repente, vemos una petición POST. ¡Alguien ha picado!

Ahí tenemos las credenciales en texto plano.

User: factory

Password: unranked-wisdom-anthem

Pregunta: What is the password used to access the TBFC portal?

Respuesta: unranked-wisdom-anthem

5. Accediendo al Correo Real

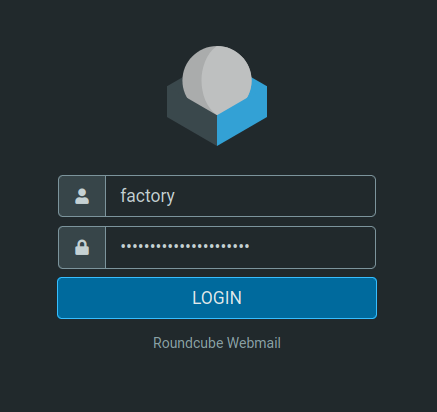

Con las credenciales en mano, el atacante (nosotros) puede acceder a los sistemas reales. Navegamos al portal de correo legítimo de TBFC (http://MACHINE_IP) e iniciamos sesión con el usuario factory.

Dentro, podemos ver dos correos. El último ha sido nuestro correo pishing, donde los "elfos" han caido:

Como se puede observar, el correo aparece que ha sido enviado por Flying Deer y si comprobamos el correo nos muestra updates@flyingdeer.thm. Por lo que a simple vista, parece legítimo.

Luego, también encontramos un correo de Marta con información sensible. El correo menciona las cifras exactas de la producción de juguetes esperada, justo la información que estabamos buscando.

Pregunta: What is the total number of toys expected for delivery?

Respuesta: 1984000

Conclusión

Este reto nos deja una lección clara: el eslabón más débil en la cadena de seguridad de cualquier empresa siempre son las personas.

No importa cuántos firewalls, EDRs o sistemas de detección tengas; si un empleado hace clic donde no debe, la puerta queda abierta. En cuestión de 15 minutos, hemos sido capaces de levantar un servidor malicioso, suplantar una identidad de confianza (Spoofing) y engañar a un usuario para que nos entregue sus credenciales en bandeja de plata.

La tecnología ayuda, pero la concienciación y la formación continua son la única defensa real contra la ingeniería social.

Mañana publicaré el writeup del Día 3, donde seguiremos profundizando en esta investigación. Si te perdiste el inicio de esta aventura, puedes leer el Día 1: Shells Bells aquí.

¡Nos vemos mañana! 🎄