Day 12: Phishmas Greetings - Advent of Cyber 2025

xhetic

@xhetic

📚 Esta publicación pertenece a las colecciones:

Day 12: Phishmas Greetings - Advent of Cyber 2025

Este writeup pertenece al evento Advent of Cyber 2025 de TryHackMe. Si quieres seguir toda la serie, consulta nuestra colección completa del Advent of Cyber 2025.

Hoy nos enfrentamos a una de las amenazas más antiguas pero efectivas: el Phishing. A pesar de las defensas tecnológicas, el factor humano sigue siendo el eslabón más débil. Los "Eggsploit Bunnies" han lanzado una campaña masiva de correos maliciosos contra TBFC, y nuestra misión es analizar, categorizar y neutralizar estas amenazas.

Room: Phishing - Phishmas Greetings

Dificultad: Medium

Objetivo: Analizar 6 correos electrónicos y determinar si son legítimos, spam o phishing, identificando las técnicas específicas utilizadas.

📧 Análisis de Correos

Tenemos 6 correos sospechosos en nuestra bandeja de entrada. Vamos a diseccionar cada uno.

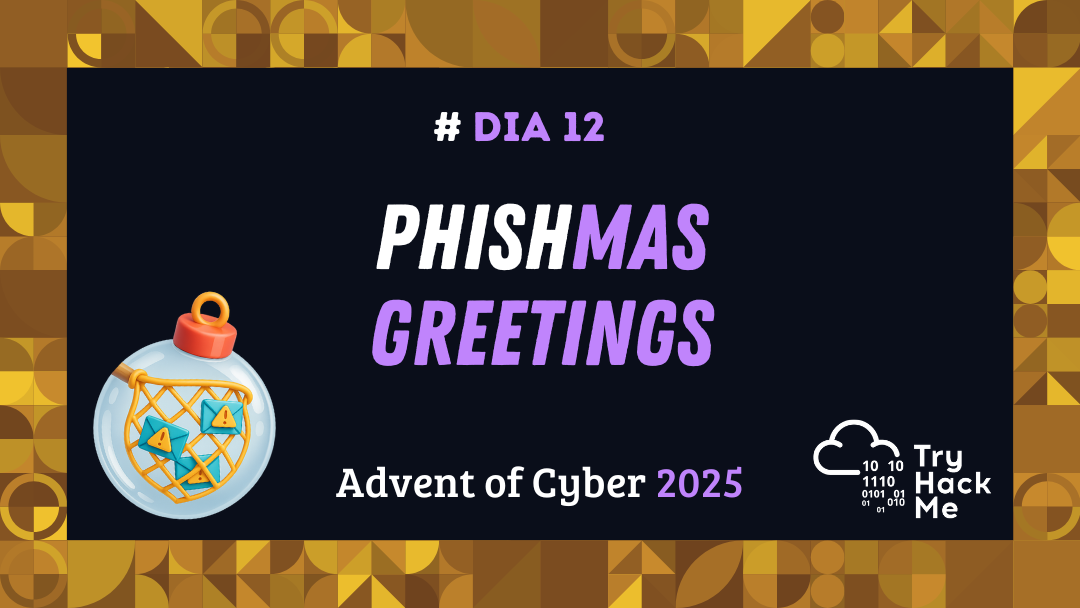

Email 1: La Factura Falsa de PayPal

El primer correo parece ser un recibo de PayPal por una compra de $699.89 USD hecha por "Santa Claus".

Análisis:

- Ingeniería Social: El mensaje "Fraud Alert... Call PayPal immediately" intenta crear un sentido de urgencia para que la víctima llame al número falso sin pensar.

- Cabeceras: Al revisar las cabeceras (

Authentication-Results), vemosspf=fail,dkim=failydmarc=fail. El correo dice venir depaypal.com, pero la IP de origen no está autorizada.

Veredicto: Phishing (Fake Invoice, Sense of Urgency, Spoofing).

Flag: THM{yougotnumber1-keep-it-going}

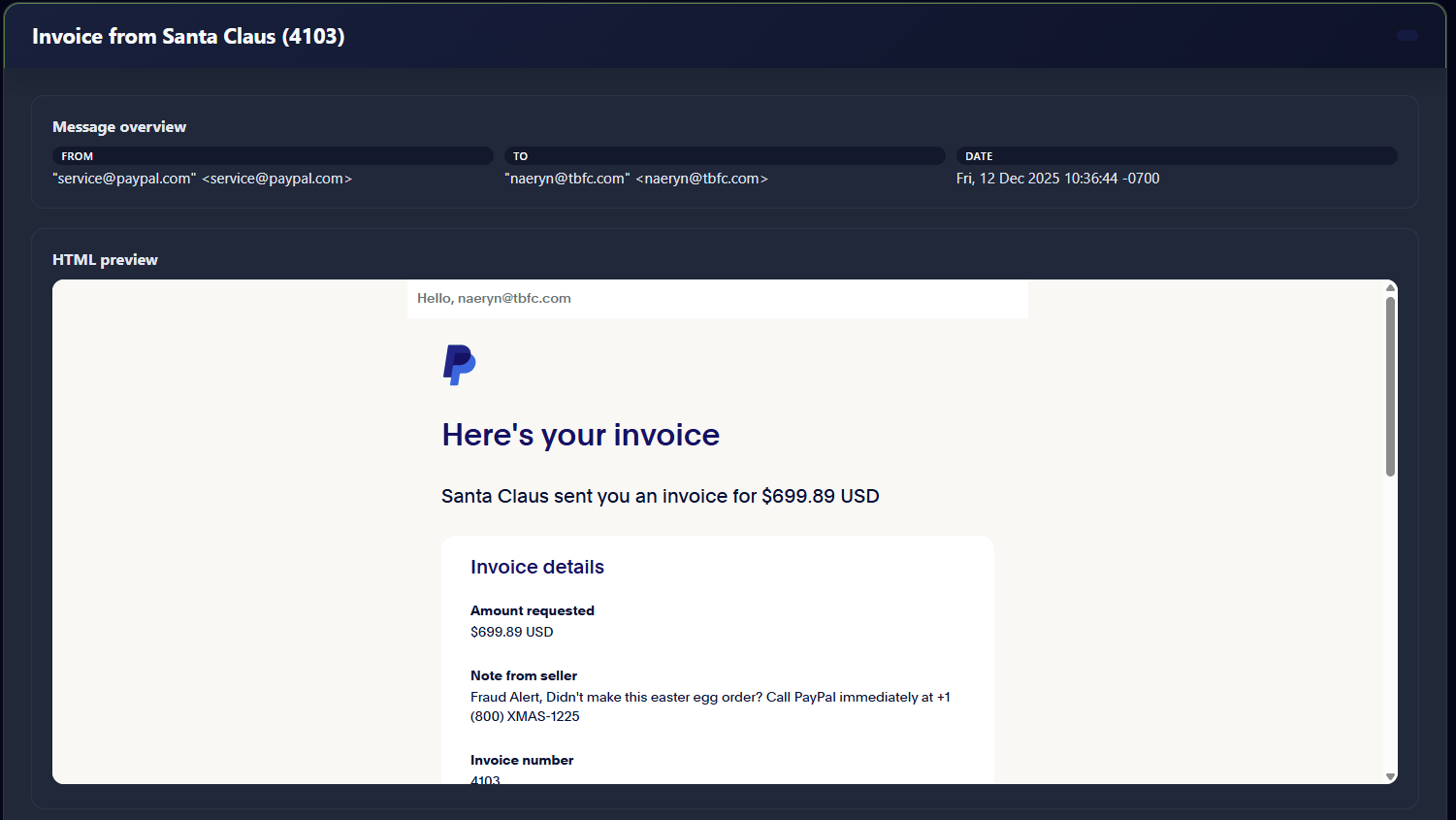

Email 2: El Mensaje de Voz de McSkidy

Recibimos un correo notificando un nuevo mensaje de voz de McSkidy, con un archivo adjunto.

Análisis:

- Spoofing: El remitente parece ser

calls@tbfc.com, pero elReturn-Pathapunta azxwsedr@easterbb.com. Además, SPF y DKIM fallan estrepitosamente. - Adjunto Malicioso: El correo incluye un archivo adjunto que simula ser un mensaje de voz, pero probablemente este es un archivo HTML malicioso para ejecutar código o robar datos.

- Impersonation: Se hacen pasar por un empleado legítimo (McSkidy).

Veredicto: Phishing (Spoofing, Impersonation, Malicious Attachment).

Flag: THM{nmumber2-was-not-tha-thard!}

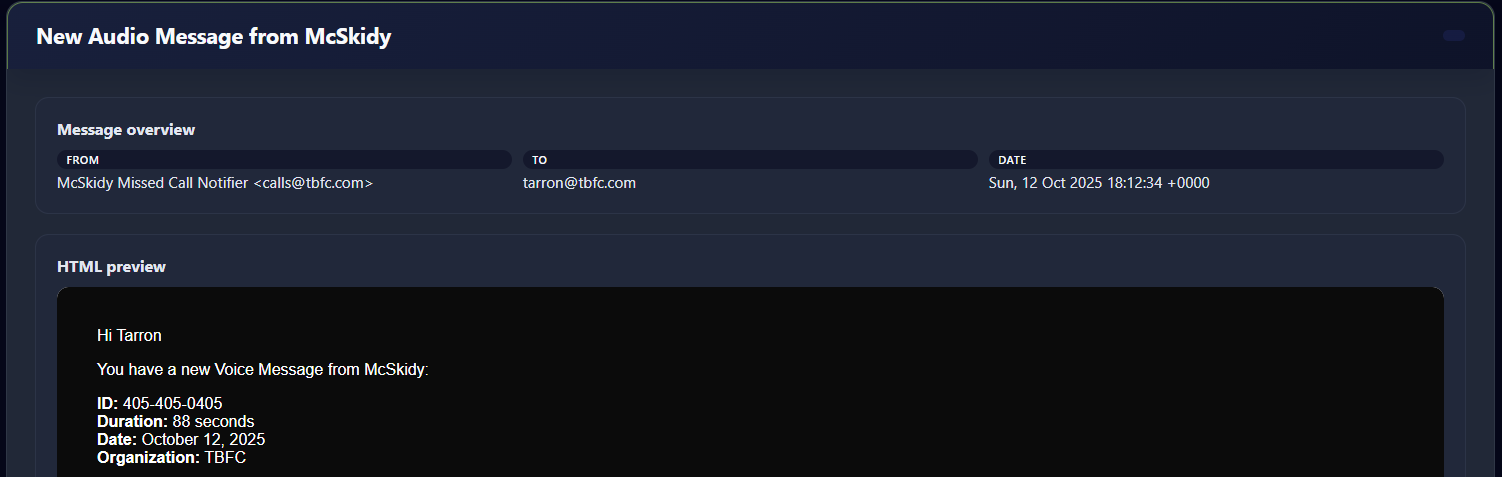

Email 3: Acceso VPN Urgente

Un supuesto correo de McSkidy pidiendo acceso VPN urgente para respuesta a incidentes.

Análisis:

- Remitente: El correo viene de un dominio gratuito (Gmail), no del dominio corporativo de TBFC.

- Urgencia: Uso de palabras como "URGENT" e "immediately" para presionar al receptor y saltarse los protocolos de seguridad.

- Ingeniería Social: Intenta manipular al empleado apelando a una emergencia de seguridad y mencionando que "McSkiddy" no puede ser contactado por teléfono en esos momentos.

Veredicto: Phishing (Impersonation, Sense of Urgency, Social Engineering Text).

Flag: THM{Impersonation-is-areal-thing-keepIt}

Email 4: Aumento de Salario (Dropbox)

Un correo de Dropbox notificando que "TBFC HR Department" ha compartido un archivo sobre un aumento de salario.

Análisis:

- Remitente Externo: Aunque dice ser "TBFC HR Department", el correo viene de

no-reply@dropbox.com(legítimo de Dropbox) pero el contenido es compartido por un tercero externo. - Cebo (Lure): Un aumento de salario es un cebo clásico para hacer que cualquiera haga clic.

- Impersonation: Se hacen pasar por el departamento de RRHH usando una cuenta externa.

Veredicto: Phishing (Impersonation, External Sender Domain, Social Engineering Text).

Flag: THM{Get-back-SOC-mas!!}

Email 5: Logística de Eventos (CandyCane Co.)

Un correo ofreciendo servicios de logística para eventos navideños.

Análisis:

- Intención: El correo intenta vender un servicio ("CandyCane Co. Logistics Platform").

- Sin Amenazas: No pide credenciales, no tiene adjuntos sospechosos ni crea urgencia artificial. Es simplemente publicidad no solicitada.

Veredicto: Spam.

Flag: THM{It-was-just-a-sp4m!!}

Email 6: Actualización de Portátiles (Typosquatting)

Un correo de "TBFC-IT" sobre un acuerdo de actualización de portátiles.

Análisis:

- Typosquatting / Punycode: Si miramos de cerca el remitente

tbfc-it@tbƒc.com, vemos que la "f" es en realidad el carácter "ƒ" (florín). Esto es un ataque de homógrafos para engañar a la vista. - Impersonation: Se hacen pasar por el departamento de TI.

- Ingeniería Social: Ofrecer nuevo hardware es otro cebo muy efectivo.

Veredicto: Phishing (Impersonation, Typosquatting/Punycodes, Social Engineering Text).

Flag: THM{number6-is-the-last-one!-DX!}

🏁 Conclusión

Hoy hemos actuado como analistas de SOC de nivel 1, triando una bandeja de entrada llena de amenazas. Hemos aprendido a identificar:

- Spoofing: Cuando las cabeceras técnicas (SPF/DKIM) no coinciden con el remitente.

- Typosquatting: El uso de caracteres similares para imitar dominios legítimos.

- Ingeniería Social: Cómo los atacantes usan la urgencia, la autoridad (CEOs, RRHH) y la codicia (aumentos, portátiles nuevos) para manipularnos.

Mañana publicaré el writeup del Día 13.

Si te perdiste la entrada del Día 11 sobre XSS, puedes leer el Día 11: Merry XXS-Mas aquí.

También puedes consultar todos los días del Advent of Cyber directamente en la colección completa del Advent of Cyber 2025.

¡Nos vemos mañana! 🎄