Day 22: Command & Carol - Advent of Cyber 2025

xhetic

@xhetic

📚 Esta publicación pertenece a las colecciones:

Day 22: Command & Carol - Advent of Cyber 2025

Este writeup pertenece al evento Advent of Cyber 2025 de TryHackMe. Si quieres seguir toda la serie, consulta nuestra colección completa del Advent of Cyber 2025.

Hoy nos adentramos en el análisis de tráfico de red para detectar comunicaciones maliciosas, específicamente aquellas relacionadas con servidores de Command and Control (C2).

Utilizaremos RITA (Real Intelligence Threat Analytics), un framework open-source diseñado para identificar patrones de "beacons" (balizas) y conexiones sospechosas que a menudo pasan desapercibidas para los firewalls tradicionales.

Room: C2 Detection - Command & Carol

Dificultad: Medium

🛠️ Preparando el Entorno: De PCAP a Zeek

RITA no analiza archivos PCAP directamente; necesita logs estructurados generados por Zeek. Zeek es una herramienta de monitoreo de seguridad de red que convierte el tráfico crudo en logs legibles y organizados.

El primer paso es convertir nuestra captura de tráfico (rita_challenge.pcap) a logs de Zeek:

zeek readpcap pcaps/rita_challenge.pcap zeek_logs/rita_challengeUna vez generados los logs, los importamos a la base de datos de RITA para que su motor de análisis pueda correlacionar los datos:

rita import --logs ~/zeek_logs/rita_challenge/ --database rita_challengeFinalmente, visualizamos los resultados en la interfaz de línea de comandos de RITA:

rita view rita_challenge📊 Análisis de Resultados con RITA

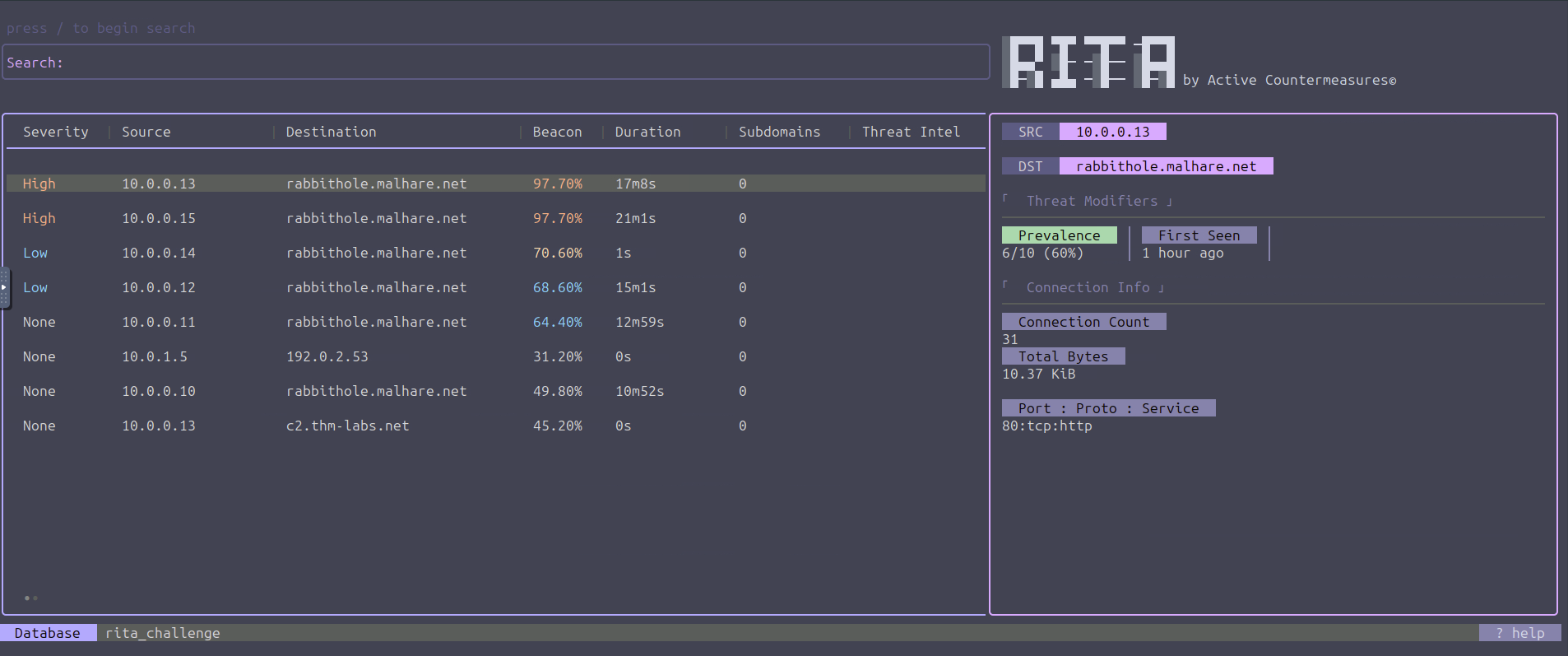

Al abrir la vista de RITA, nos encontramos con una tabla que resume las conexiones más sospechosas, ordenadas por una puntuación de severidad.

1. Identificando Hosts Comprometidos

Observamos varias conexiones hacia el dominio malhare.net. RITA nos muestra cuántos hosts internos se están comunicando con este dominio externo. Al contar las entradas únicas o mirar el resumen, vemos que hay 6 hosts diferentes enviando tráfico a este dominio sospechoso.

Pregunta: How many hosts are communicating with malhare.net?

Respuesta: 6

2. Entendiendo los "Threat Modifiers"

RITA utiliza varios "Threat Modifiers" (Modificadores de Amenaza) para calcular la puntuación de riesgo. Uno de ellos es Prevalence (Prevalencia).

Este modificador analiza cuántos hosts internos se comunican con un host externo específico.

- Si muchos hosts hablan con un destino (ej. google.com), es tráfico común y probablemente benigno.

- Si pocos hosts hablan con un destino desconocido, es más sospechoso y podría indicar una infección específica.

Pregunta: Which Threat Modifier tells us the number of hosts communicating to a certain destination?

Respuesta: prevalence

3. Análisis de Beacons

Los C2 suelen usar "beacons" (señales periódicas) para mantener el control sobre los equipos infectados. RITA es excelente detectando estos intervalos regulares.

Al analizar las conexiones hacia el subdominio rabbithole.malhare.net, revisamos la columna de "Connection Count" (número de conexiones). Vemos varios valores para diferentes hosts, pero al buscar el valor máximo registrado en una sola sesión de comunicación, encontramos que llega hasta 40. Un número alto de conexiones cortas y repetitivas es un fuerte indicador de beaconing.

Pregunta: What is the highest number of connections to rabbithole.malhare.net?

Respuesta: 40

4. Filtrado Avanzado

RITA permite filtrar los resultados para encontrar amenazas específicas. Queremos buscar:

- Destino:

rabbithole.malhare.net - Puntuación de Beacon: Mayor o igual al 70% (

>=70). - Ordenado por: Duración de la conexión, de mayor a menor (

duration-desc).

La sintaxis de búsqueda en RITA es muy potente. Combinando estos requisitos, el filtro queda así:

dst:rabbithole.malhare.net beacon:>=70 sort:duration-desc

Pregunta: Which search filter would you use to search for all entries that communicate to rabbithole.malhare.net with a beacon score greater than 70% and sorted by connection duration (descending)?

Respuesta: dst:rabbithole.malhare.net beacon:>=70 sort:duration-desc

5. Puertos y Servicios

Finalmente, investigamos al host 10.0.0.13. Al seleccionar su conexión hacia rabbithole.malhare.net y mirar el panel de detalles ("Connection Info"), podemos ver el puerto de destino y el protocolo utilizado.

En este caso, el tráfico se dirige al puerto 80 (HTTP estándar). Aunque es un puerto común, el comportamiento de beaconing sobre HTTP es una técnica clásica para mezclarse con el tráfico de navegación normal.

Pregunta: Which port did the host 10.0.0.13 use to connect to rabbithole.malhare.net?

Respuesta: 80

🏁 Conclusión

Herramientas como RITA y Zeek son fundamentales para el Threat Hunting moderno. Mientras que un IDS basado en firmas podría fallar si el malware cambia su hash o su IP, el análisis de comportamiento (como la detección de intervalos de beaconing o conexiones largas) permite identificar la actividad del atacante, independientemente de la herramienta que use.

Si te perdiste el análisis de malware del día anterior, puedes leerlo aquí: Día 21: Malware Analysis.

Recuerda que puedes seguir toda la serie de retos en nuestra colección completa del Advent of Cyber 2025.

¡Nos vemos mañana para más hacking navideño! 🎄