Day 13: YARA Mean One! - Advent of Cyber 2025

xhetic

@xhetic

📚 Esta publicación pertenece a las colecciones:

Day 13: YARA Mean One! - Advent of Cyber 2025

Este writeup pertenece al evento Advent of Cyber 2025 de TryHackMe. Si quieres seguir toda la serie, consulta nuestra colección completa del Advent of Cyber 2025.

McSkidy ha desaparecido, pero incluso en su ausencia, sigue intentando ayudar al equipo defensivo de TBFC. Ha enviado un conjunto de imágenes aparentemente inocentes relacionadas con la Pascua, pero que contienen un mensaje oculto. Nuestra misión es usar YARA, la herramienta de detección de patrones por excelencia, para encontrar las pistas y decodificar su mensaje.

Room: YARA Rules - YARA mean one!

Dificultad: Medium

Objetivo: Crear una regla YARA personalizada para buscar patrones específicos dentro de archivos de imagen y reconstruir el mensaje secreto.

🔍 ¿Qué es YARA?

YARA es como la navaja suiza para los analistas de malware y threat hunters. Permite identificar y clasificar archivos basándose en patrones textuales o binarios, no solo en nombres de archivo o hashes.

Una regla YARA se compone de tres partes principales:

- Meta: Información sobre la regla (autor, descripción).

- Strings: Los patrones que buscamos (texto, hexadecimal, regex).

- Condition: La lógica que determina cuándo se activa la regla.

🛠️ Creando la Regla Maestra

El reto nos pide buscar una cadena específica: TBFC: seguida de caracteres alfanuméricos ASCII. Esto suena a un trabajo perfecto para las Expresiones Regulares (Regex).

Mi proceso de pensamiento para construir la regla fue el siguiente:

- Necesito buscar el prefijo literal

TBFC:. - Después, necesito que coincida con cualquier letra (mayúscula o minúscula) o número.

- La longitud de esa cadena alfanumérica debe ser de al menos un carácter (

+).

La expresión regular resultante es: /TBFC:[a-zA-Z0-9]+/

Con esto en mente, creé el archivo busqueda.yar:

rule TBFC_inspector

{

strings:

$message = /TBFC:[a-zA-Z0-9]+/ nocase ascii wide

condition:

$message

}- nocase: Para que no importe si está en mayúsculas o minúsculas.

- ascii wide: Para buscar tanto en formato ASCII estándar como en Unicode (común en Windows).

🚀 Ejecución y Resultados

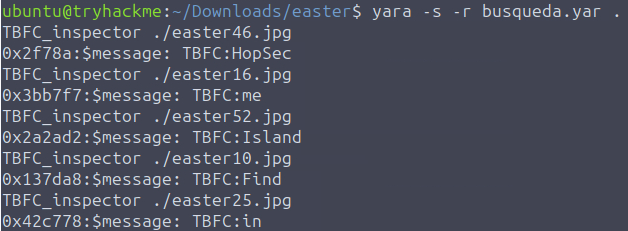

Con la regla lista, es hora de escanear el directorio de imágenes (/home/ubuntu/Downloads/easter). Usamos el comando yara con las flags -s (para mostrar el string encontrado) y -r (recursivo, aunque aquí escaneamos el directorio actual .).

yara -s -r busqueda.yar .El resultado fue inmediato. YARA encontró coincidencias en 5 imágenes diferentes:

Los hallazgos fueron:

easter46.jpg:TBFC:HopSeceaster16.jpg:TBFC:meeaster52.jpg:TBFC:Islandeaster10.jpg:TBFC:Findeaster25.jpg:TBFC:in

🧩 Decodificando el Mensaje

Ahora tenemos las piezas del rompecabezas, pero están desordenadas. La lógica dicta que debemos ordenarlas según el número de la imagen (de menor a mayor):

easter10.jpg-> Findeaster16.jpg-> meeaster25.jpg-> ineaster46.jpg-> HopSeceaster52.jpg-> Island

¡Ahí tenemos el mensaje!

Respuestas a las Preguntas

Pregunta: How many images contain the string TBFC?

Respuesta: 5

Pregunta: What regex would you use to match a string that begins with TBFC: followed by one or more alphanumeric ASCII characters?

Respuesta: /TBFC:[A-Za-z0-9]+/

Pregunta: What is the message sent by McSkidy?

Respuesta: Find me in HopSec Island

🏁 Conclusión

YARA ha demostrado ser una herramienta invaluable no solo para encontrar malware, sino para cualquier tarea de búsqueda de patrones complejos en archivos. Hoy hemos aprendido a:

- Escribir una regla YARA básica con Regex.

- Usar modificadores como

nocaseyascii widepara ampliar la detección. - Escanear directorios y extraer información oculta.

Mañana publicaré el writeup del Día 14.

Si te perdiste la entrada del Día 12 sobre Análisis de Phishing, puedes leer el Día 12: Phishmas Greetings aquí.

También puedes consultar todos los días del Advent of Cyber directamente en la colección completa del Advent of Cyber 2025.

¡Nos vemos mañana! 🎄